MANRS Guia de Implementação

- Introdução

- Coordenação

- Global de Validação

- Anti-Falsificação

- Filtragem

- Resumo e listas de verificação

- informações Adicionais

4.3. Anti-Spoofing – Impedindo o tráfego com origem falsificado endereços IP

Relevante MANRS ações esperadas:

- operador de Rede implementa um sistema que permite a fonte de validação de endereço para, pelo menos, single-homed stub redes do cliente, os seus próprios usuários finais e infra-estrutura., O operador de rede implementa filtragem anti-spoofing para evitar pacotes com endereço IP de origem incorreto de entrar e sair da rede.

ip endereço Fonte spoofing é a prática de originar datagramas de IP com endereços fonte diferentes dos atribuídos à máquina de origem. Em termos simples, o hospedeiro finge ser outro hospedeiro. Isso pode ser explorado de várias maneiras, mais notavelmente para executar ataques de reflexão-amplificação do DOS que fazem com que um host refletor envie tráfego para o endereço falsificado.,

Existem muitas recomendações para evitar o spoofing IP através da entrada de filtragem, por exemplo, verificar endereços de origem de datagramas de IP perto da borda da rede. A maioria dos fornecedores de equipamentos suporta filtragem de entrada de alguma forma. Desde 2005, a implantação de técnicas anti-spoofing não tem sido uma limitação do desempenho do equipamento. Tem sido uma limitação do desejo e da vontade de implantar e manter a configuração anti-spoofing.ironicamente, ataques significativos de amplificação DoS podem ser caros para os prestadores de Serviços., Os custos prejudicam a marca, danificam as operações dos clientes e têm impacto operacional/de custo colateral em outros clientes. Estes ataques de amplificação DoS são evitáveis. Seriam impossíveis sem spoofing.

isto demonstra que a filtragem de entrada não está definitivamente suficientemente implantada. Infelizmente, não há benefícios para um prestador de Serviços (SP) que implementa filtragem. Há também uma crença generalizada de que a filtragem de entrada só ajuda quando é universalmente implantada.,

abordagens comuns a este problema envolveram recursos de software como o SAV (validação do endereço – Fonte) em redes de modem por cabo ou validação estrita do uRPF (reencaminhamento do caminho reverso unicast) em redes de roteadores. Estes métodos podem aliviar a sobrecarga da administração nos casos em que roteamento e topologia é relativamente dinâmica. Outra abordagem poderia ser usar informações de filtro de prefixo de entrada para criar um filtro de pacotes, que só permitiria pacotes com endereços IP de origem para os quais a rede poderia legitimamente anunciar a acessibilidade.,

para a maioria das arquiteturas de rede mais pequenas e mais simples, a maneira mais fácil de prevenir spoofing é usando o Unicast RPF (uRPF) em modo estrito. Para filtrar endereços-fonte usados por dispositivos em um domínio de camada-2, As melhorias de validação do endereço-Fonte (SAVI) podem ser usadas. No equipamento onde não estão disponíveis recursos de filtragem automática, você pode usar listas de controle de acesso (ACLs) para implementar manualmente filtragem equivalente. Todas estas tecnologias são explicadas abaixo.

4.3.1., Os princípios orientadores para que as arquitecturas anti-Spoofing

sejam tão eficazes quanto possível as técnicas anti-spoofing devem ser aplicados o mais próximo possível da fonte. Em redes corporativas, os endereços de origem usados por cada dispositivo são muitas vezes controlados e aplicados para que as auditorias de segurança possam identificar exatamente qual o dispositivo enviado que Pacote.

para uma implementação bem sucedida de MANRS, tal granularidade fina ao nível do dispositivo não é necessária, uma vez que MANRS se concentra na segurança de roteamento e anti-spoofing em um nível de rede., Portanto, arquiteturas comuns anti-spoofing focam em se certificar de que os clientes não enviam pacotes com os endereços fonte errados.aplicar o uso de endereços fonte válidos a nível do cliente tem o benefício de que os clientes não podem falsificar os endereços uns dos outros, o que os impede de causar problemas uns aos outros que são difíceis de depurar.

Se, por alguma razão, não for possível impor o uso do endereço de origem por cliente, então uma alternativa é executá-lo em pontos de agregação de modo que os clientes são pelo menos limitados em que endereços eles podem falsificar., No mínimo, deve haver anti-spoofing no nível ISP para que os clientes não podem falsificar endereços de outras organizações e causar problemas em uma escala de Internet.

4. 3. 2. Unicast RPF

BCP38 uRPF Strict Mode with RFC1998++ style of multihoming (a BCP for multihoming) é uma abordagem que funciona em Configurações simétricas (homed simples) e assimétricas (BGP multihomed multihomed), e foi lançado pela primeira vez operacionalmente em 2002. Sim, há muitos que pensam que” o uRPF não funciona por causa da assimetria de roteamento”, mas isso não é verdade., Documentation from 2001, the ISP Essentials whitepaper (Google for version 2.9) and the ISP Essentials book (ISBN 1587050412) along with deployments in several major SPs have demonstrated that uRPF strict mode is a viable technique.

Existem quatro algoritmos para o modo rigoroso uRPF (verificar IP e adjacência Fonte), Modo solto (verificar apenas IP fonte), caminho viável (verificar IP fonte com alternativas do FIB), e modo VRF (permitir/negar verificar a fonte em uma tabela separada do FIB)., Cada uma dessas opções uRPF são projetadas para funções específicas “anti-spoofing” em diferentes partes da rede.

- uRPF Strict Mode-BCP38 on the customer-SP edge. Cada pacote de entrada é testado contra o FIB e se a interface de entrada não é o melhor caminho inverso, o pacote é descartado.

- modo solto uRPF-sRTBH em qualquer lugar da rede – mas só verificar se a rota está na FIB. Se não estiver em fibrilação, então caia. Se está na fibrilação, então passa. Bom para o sRTBH e mitigar algum tráfego falsificado na ponta do olho.,Urpf Path factible-sRTBH em qualquer parte da rede e BCP38 para clientes multiomed e rotas assimétricas. No modo viável, o FIB mantém rotas alternativas para um determinado endereço IP. Se a interface de entrada corresponder a qualquer uma das rotas associadas com o endereço IP, então o pacote é encaminhado. Caso contrário, o pacote é descartado.

- uRPF VRF Modo – BGP baseado Política de Peering Execução ou mais granular sRTBH (NOTA VRF Modo pode ser usado como BCP38, mas não foi operacionalmente comprovada)

uRPF pode ser útil em muitos lugares na rede., Ele é mais frequentemente usado nas bordas das redes onde clientes, servidores e/ou clientes estão conectados porque o modo estrito funciona bem lá. Os operadores de rede estão hesitantes em usar o uRPF no núcleo de suas redes por causa do medo de cair acidentalmente tráfego válido que tomou um caminho inesperado através de sua rede. o modo Path viável do uRPF deverá resolver esses problemas.tanto a Cisco como a Juniper implementam tanto o modo estrito como o modo solto. Mostramos como usar o modo estrito., Configure o modo estrito do uRPF nas interfaces com os clientes com:

Cisco:

ip verify unicast source reachable-via rx ipv6 verify unicast source reachable-via rxJuniper:

family inet { rpf-check; } family inet6 { rpf-check; }que garantirá que o cliente só poderá usar os endereços IP que encaminhar para eles. Em situações em que você é o cliente de outro ISP, onde você tem uma rota por omissão apontando para esse ISP, você deve usar:

Cisco:

ip verify unicast source reachable-via rx allow-default ipv6 verify unicast source reachable-via rx allow-defaultJuniper:

Juniper roteadores adaptam automaticamente a sua filtragem uRPF com base em onde quaisquer rotas predefinidas estão apontando. Basta usar os mesmos comandos que acima.,

a opção allow-default é necessária porque por padrão os endereços de código serão correspondidos apenas contra rotas específicas, ignorando a rota padrão. Embora a correspondência com a rota padrão parece ser o mesmo que permitir qualquer coisa, não é. ele garante que o seu upstream não lhe envia tráfego para o qual você tem outras rotas mais específicas apontando em uma direção diferente, como suas próprias redes e redes de seus clientes. Isto irá protegê-lo contra o tráfego falsificado de outros.

4.3., Lista de acesso dinâmico (Radius & Diâmetro)

a forma normal de definir listas de Acesso para os utilizadores autenticados por raio é através do atributo Radius 11 (Filtro-Id). Com este atributo você pode dizer ao router para aplicar uma lista de acesso pré-existente à conexão do Usuário. Isso requer um método fora de banda para fornecer todos os roteadores com as listas de acesso corretas.

alguns vendedores têm opções de raio extra que podem ser usadas dinamicamente para fornecer a lista de acesso através do raio., A Cisco, por exemplo, oferece funcionalidades extra através dos atributos cisco-avpair:

cisco-avpair = "ip:inacl#5=permit ip 192.0.2.0 0.0.0.255 any" cisco-avpair = "ip:inacl#99=deny ip any any"isto só permitiria pacotes do cliente que têm um endereço-fonte no intervalo 192.0.2.0/24.

4.3.4. SAVI

SAVI é o nome do grupo de trabalho do IETF que trabalha em melhorias de Validação de endereços de fonte. Para a validação do endereço Fonte de um cliente, o SAVI para a solução DHCP na RFC 7513 é comumente usado., Esta versão do SAVI mantém o controle de todos os endereços IP que foram atribuídos a cada dispositivo, bisbilhotando nas trocas de mensagens DHCPv4 e DHCPv6 no interruptor de rede a que o cliente está conectado. Se um cliente utilizar um endereço de origem não autorizado, o interruptor largará o pacote.

vendedores muitas vezes usam sua própria terminologia para descrever características do SAVI. Nos dispositivos Cisco estas funcionalidades são referidas como DHCP Snooping, Source Guard e prefixo Guard.

4.3.5., IP verificar fonte

redes Ethernet são domínios de difusão, e por padrão não há nenhuma validação de quem é permitido enviar pacotes com que endereços. Para configurar os switches da Cisco para verificar os endereços de código usados pelos dispositivos conectados, pode ser usada a opção “IP verificar a fonte”.,

Existem três variantes deste recurso:

● ip verify source

● ip verify source port-security

● ip verify source tracking port-security

A primeira variante verifica o endereço IP de origem, a segunda variante, também verifica o endereço MAC de origem e a terceira variante controla as ligações entre o endereço IP e o endereço MAC. Para evitar que os clientes usem o endereço MAC de outro cliente, recomenda-se a última variante. Todos estes baseiam a sua decisão em dados do PDHC bisbilhotados.,

Antes de ser capaz de verificar endereços de origem, o switch deve ser configurado para snoop tráfego DHCP para coletar dados para basear suas decisões com ip dhcp snooping. Para manter o controle de qual porta ethernet se conecta a cada cliente DHCP use DHCP opção 82 com ip dhcp snooping information option. Isto é necessário porque com a verificação de segurança do porto o switch não aprenderá endereços MAC até que o servidor DHCP tenha atribuído um endereço IP para o dispositivo conectado. A opção 82 é, portanto, necessária para lembrar o interruptor onde o cliente estava conectado.,

Existem várias etapas necessárias para permitir o rastreamento seguro dos dispositivos e verificar seus endereços de origem. O primeiro passo é permitir o “rastreamento de dispositivos ip” globalmente no interruptor. Isto garante que o interruptor pode rastrear qual endereço IP pertence a qual endereço MAC. Então em cada interface, defina o número de dispositivos que são autorizados a se conectar com ip device tracking maximum num onde num pode ser um número de 1 a 10. Agora Active switchport port-security em cada interface para garantir que apenas os endereços MAC permitidos sejam usados., E, finalmente, ativar a funcionalidade de verificação que liga todos estes com ip verify source tracking port-security.

Agora o interruptor tem toda a informação que precisa para snoop tráfego DHCP, ligar os endereços IP para endereços MAC e verificar que todos os pacotes enviados através do switch estão em conformidade com o estado coletado que é baseado em Respostas do servidor DHCP. Os pacotes que não estejam em conformidade com o que o servidor DHCP atribuiu serão descartados.

4.3.6. As redes de modem por cabo-verificar

são, em muitos aspectos, semelhantes às redes ethernet., A menos que configurado de outra forma, os usuários podem falsificar endereços fonte ou roubar os endereços de outros usuários na rede de cabo. A funcionalidade Cisco cable source-verify permite ao operador de CMTS limitar o endereço de origem que um utilizador pode utilizar.

Existem duas variantes deste recurso:

● cable source-verify

● cable source-verify dhcp

Ambas as variantes que afetam endereços de cabo de rede da sub-rede estão autorizados a ser utilizados. A primeira variante apenas impede os usuários de roubar os endereços uns dos outros e, portanto, não é suficiente para MANRS., Vamos ver a segunda variante.

configurar cable source-verify dhcp diz ao CMTS que todos os endereços de código devem ser verificados com base nas locações DHCP que o CMTS viu. Se um pacote for enviado com uma fonte diferente, o CMTS irá largá-lo. Isso impedirá os usuários de usar endereços não atribuídos a eles através de DHCP .

podem ocorrer problemas quando o CMTS é recarregado. Em tal caso, o CMTS não saberá todas as locações DHCP de seus usuários e pode cair tráfego legítimo. Para resolver isso, o CMTS pode ser configurado para usar o protocolo de LeaseQuery DHCP., Isto permite que o CMTS pergunte ao servidor DHCP sobre locações para o tráfego que está vendo. Uma vez que o servidor DHCP confirma que há uma Locação legítima para esse endereço, o CMTS irá adicioná-lo ao seu cache e permitir o tráfego através.

para configurar o CMTS para não confiar em ARP na rede de cabo configure – o com no cable arp. Isto irá garantir que apenas as informações aprendidas com DHCP e LeaseQuery é confiável ao verificar endereços de origem.

a funcionalidadecable source-verify protege apenas a sub-rede da própria rede de cabo., Para evitar que os usuários falsifiquem outros endereços, e para permitir o tráfego de clientes que têm uma sub-rede roteada que eles estão autorizados a usar, também configurar ip verify unicast source reachable-via rx para permitir o modo estrito do uRPF na rede de cabo. Que irá verificar todos os endereços fonte que não estão diretamente na rede de cabo e permitir a validação contra, por exemplo, rotas estáticas para sub-redes encaminhadas para os clientes.

4. 3. 7., A lista de controle de acesso (ACLs)

ACLs são comumente implantados no limite provedor (PE) – limite cliente (CE), mas também são muito úteis em outros lugares, como para o servidor do próprio provedor, redes cliente e infra-estrutura para evitar que os dispositivos lá de comportamento errado. A estratégia ACL otimizada seria colocar um filtro de licença explícito na interface do cliente. Os filtros explícitos de licenças permitem gamas de endereços específicas e depois negam tudo o resto. Por exemplo, se o cliente do operador é alocado 192.0.2.0/24, o BCP 38 ACL permitiria todos os endereços fonte a partir de 192.0.2.,0/24 e, em seguida, negar todos os pacotes cujo endereço de origem não é 192.0.2.0 / 24.

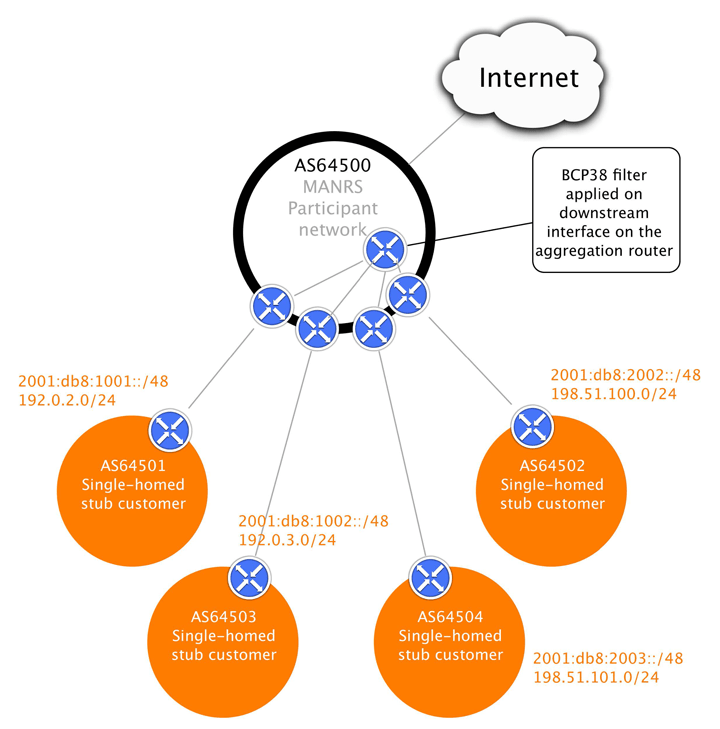

nas interfaces a jusante do ISP, devem existir filtros que verifiquem os endereços-fonte utilizados pelos seus clientes. Se o uRPF não puder ser usado, então ACLs manuais são necessários. Vejamos o primeiro cliente do diagrama de exemplo acima:

Cisco:

Juniper:

4.3.7.1., Pontos de agregação

quando ACLs na fronteira PE-CE não são possíveis, por exemplo, porque vários clientes estão conectados a uma única rede camada-2 e os dispositivos da camada-2 não têm as características para filtrar a informação da camada-3, então filtrar em um ponto de agregação é a segunda melhor solução.

neste exemplo, não é possível filtrar no /24 para cada cliente. Nesse caso, filtragem em 192.0.2.0 / 23 e 198.51.100.,0/23 (e da mesma forma para IPv6) em um ponto de agregação perto das conexões com o cliente iria pelo menos limitar as possibilidades de spoofing para esse grupo de clientes a uma pequena gama de endereços.

A configuração é feita da mesma forma que a mostrada na seção anterior, exceto agora que é feito em um roteador diferente em uma localização mais central na rede.

4.3.8. Carrier Grade NAT-NAT é uma ferramenta anti-paródia?

por padrão muitas implementações NAT não filtram o endereço de origem dos clientes., Tome por exemplo uma configuração NAT simples num router da Cisco como:

ip nat inside source list INSIDE pool OUTSIDE overloadEsta regra NAT irá traduzir pacotes com um endereço de código na lista de acesso dentro e mudar o endereço de código para um endereço no pool fora. No entanto, pacotes que têm um endereço Fonte falsificado que não está incluído na lista de acesso interno será encaminhado sem qualquer tradução, resultando em pacotes falsificados na Internet., Quando um pacote falsificado corresponde à lista de acesso, ele será traduzido usando o pool especificado, para que o mundo exterior não veja um endereço Fonte falsificado, mas será impossível para o operador NAT rastrear os pacotes falsificados de volta para o seu originador.isto mostra que o NAT não é uma ferramenta anti-spoofing. Mesmo ao usar NAT os endereços fonte utilizados pelos clientes devem ser verificados o mais próximo possível do cliente, assim como nos casos sem NAT mostrados anteriormente neste capítulo. Só então é que os pacotes falsificados e/ou não rastreáveis podem ser impedidos de chegar à Internet.